楽天モバイル不正アクセス事件の概要

未成年3人による不正アクセス

2025年2月、中高生3人が自作プログラムを用いて楽天モバイルに不正アクセスを行い、約7,000回線の契約情報や通話履歴が流出しました。犯人たちはTelegramで入手した膨大なID・パスワードを利用し、生成AI(ChatGPT)を用いて不正ログインを自動化しました。

読者

これって、新しいアカウントを作ったんじゃなくて既存ユーザーでログインしたの?

ごりら

そう。既存ユーザーのID・パスワードを盗んでログインしてるんだ。パスワード使い回しが弱点になったんだね。

不正アクセスの処理フロー

① 流出情報の入手

- Telegramなどで流出済みの「ID・パスワードリスト」(数十億件規模)を購入。

- 中には楽天モバイルでも使われているアカウント情報が含まれていた。

② 自動ログインプログラムの作成

生成AI(ChatGPT)を利用して、以下のような自動ログイン処理を行うスクリプトを作成。

import requests

for user, password in credential_list:

res = requests.post("https://rakutenmobile/login", data={"id": user, "pw": password})

if res.status_code == 200:

save_valid_account(user, password)

※ 実際のコードではなく概念的なイメージです。

③ クレデンシャルスタッフィング攻撃

- プログラムを走らせ、大量のID・パスを自動的に入力。

- パスワードを使い回していたユーザーが狙い撃ちされ、約7,000回線分で不正ログインに成功。

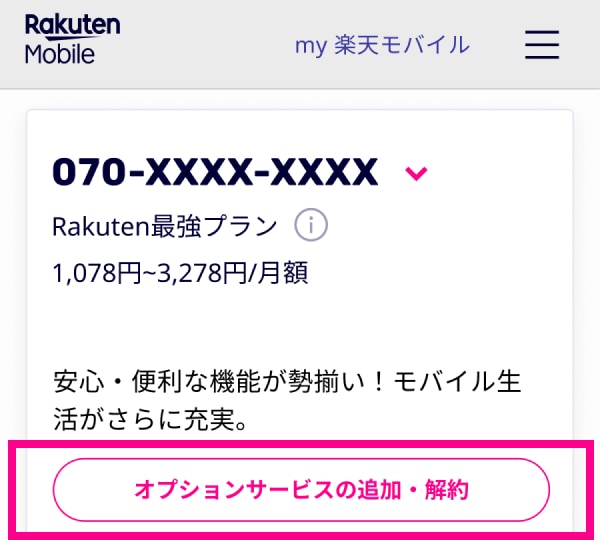

④ 不正契約の実行

- 既存ユーザーとしてログイン後、新しい回線契約を不正に追加。

- 本人確認済みアカウントと扱われたため、簡単にSIMカードが発行されてしまった。

⑤ 資金化

- 発行されたSIMカードを闇市場で販売。

- 仮想通貨と交換され、約750万円相当を得たとされる。

⑥ 発覚と行政指導

- 楽天モバイルは不正アクセスを把握しながら、総務省への正式報告が3か月以上遅れた。

- この対応の遅れにより、総務省から行政指導を受けた。

なぜ防げなかったのか?

最大の理由は、楽天モバイルのログイン認証に多要素認証(MFA/2段階認証)が導入されていなかった点です。IDとパスワードさえ一致すれば、追加確認なしでログインできてしまいました。

読者

もし二段階認証があったら、この攻撃は防げたの?

ごりら

その通り。SMSコードや認証アプリが必要なら、盗んだパスワードだけでは突破できなかったはずだよ。

今後の対策と考察

1. パスワード管理の徹底

パスワードの使い回しを避け、多要素認証を必須化することが重要です。

2. AI悪用への対策

生成AIは攻撃ツールを簡単に作れる一方、防御側もAIによる攻撃検知・分析技術を強化する必要があります。

3. 報告体制の改善

漏洩発生時の迅速な報告と対応が企業の信頼を守る鍵となります。

まとめ

今回の事件は「パスワード使い回し」「二段階認証の欠如」「生成AIによる攻撃自動化」が重なって発生しました。技術の進化が犯罪の敷居を下げる中、企業と利用者双方にセキュリティ意識の徹底が求められています。

コメント